El hackeo de la base de datos de Microsoft demuestra que los datos almacenados en la nube deben estar siempre cifrados de extremo a extremo.

Mientras los políticos siguen pidiendo un "acceso legítimo" para luchar contra el CSAM, el último hackeo de Microsoft demuestra que cualquier dato almacenado sin encriptación está siempre en riesgo.

Hackeo de Microsoft Azure: lo que ocurrió

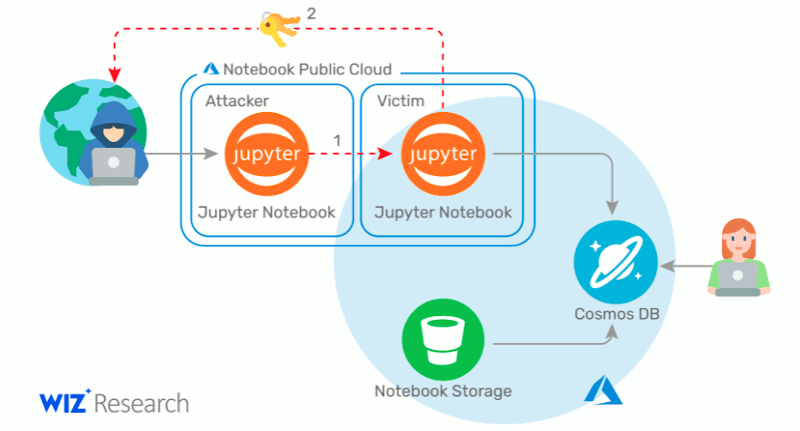

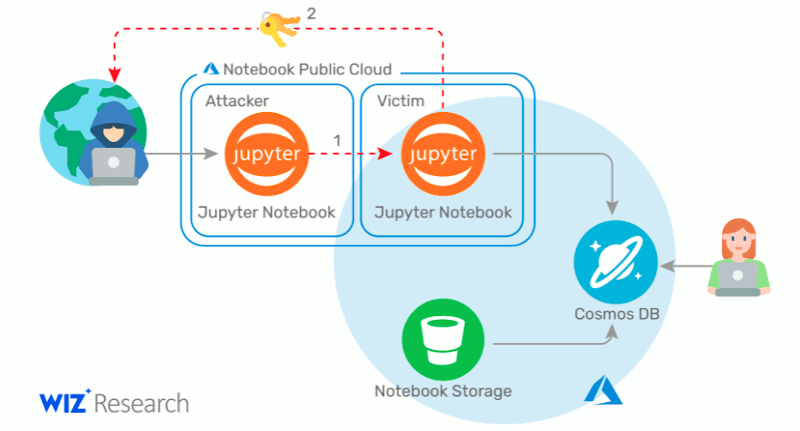

El especialista en seguridad informática Ami Luttwak, de Wiz, descubrió la vulnerabilidad en la función Azure Cosmos DB Jupyter Notebook el 9 de agosto y lo comunicó a Microsoft tres días después. Microsoft publicó este comunicado en el que decía que había solucionado inmediatamente el problema. Microsoft agradeció a los investigadores de seguridad su trabajo como parte de la divulgación coordinada de la vulnerabilidad. Microsoft también dijo a Wiz por correo electrónico que planeaba pagar 40.000 dólares por informar de la vulnerabilidad.

Explicación del hackeo de Cosmos DB a través de la función Jupyter, fuente.

Esta clave primaria permite acceder a todas las bases de datos de CosmosDB en Microsoft Azure que se hayan configurado con esta clave. Esto hace que uno se convierta en un administrador que tiene acceso completo (leer, escribir, borrar) a la base de datos.

El 26 de agosto, Microsoft notificó por correo electrónico a varios miles de sus clientes de la nube afectados por el problema. En el mensaje, la empresa advierte a sus clientes de que los atacantes tenían la capacidad de leer, modificar e incluso borrar todas las bases de datos principales. Luttwak consiguió acceder a las claves primarias de lectura-escritura, que utilizó para obtener acceso completo a las bases de datos de los clientes. Como Microsoft no podía cambiar estas claves por sí misma, la empresa pidió a sus clientes que tomaran medidas y cambiaran esta clave primaria de CosmosDB como precaución. Aunque el agujero de seguridad ya se ha cerrado, los clientes deberían tomar esta medida para evitar finalmente un posible compromiso de las bases de datos. Microsoft escribe además en el mensaje que no han encontrado pruebas de que terceros (a excepción de Wiz) hayan accedido a las claves.

Microsoft no informa a todos los clientes

Luttwak criticó a Reuters las advertencias de Microsoft a sus clientes: La compañía sólo había escrito a los clientes cuyas claves vulnerables eran visibles en el mismo mes en que Wiz descubrió e investigó el problema. Los atacantes, sin embargo, habrían podido ver las claves de muchos más clientes porque la vulnerabilidad ya se había introducido en 2019 cuando la función de Jupyter fue lanzada por primera vez. Cada cuenta de Cosmos DB que utiliza esa característica está potencialmente en riesgo. A partir de este mes de febrero, cada cuenta de Cosmos DB recién creada tenía la función de cuaderno habilitada por defecto durante al menos tres días y su clave primaria podría haber estado expuesta incluso si el cliente no era consciente de ello y nunca utilizó la función.

Dado que la clave primaria es un secreto de larga duración, que no se actualiza automáticamente, un potencial atacante podría seguir abusando de la clave una vez obtenida, incluso si la empresa desactiva la función Jupyter en Cosmos DB.

A pesar de ello, y a pesar de las críticas de Wiz, Microsoft no había informado a todos los clientes que activaron la característica llamada Jupyter Notebook en Cosmos DB. Cuando se le preguntó al respecto, Microsoft sólo dijo a Reuters que había informado a los clientes potencialmente afectados, pero no dio más explicaciones.

La Agencia de Ciberseguridad y Seguridad de las Infraestructuras del Departamento de Seguridad Nacional de Estados Unidos utilizó un lenguaje más fuerte en un boletín, dejando claro que se dirigía no sólo a los clientes que habían sido notificados, sino a todos los que utilizaban Azure Cosmos DB:

“CISA recomienda encarecidamente a los clientes de Azure Cosmos DB que renueven y regeneren su clave de certificado”.

Puedes encontrar información sobre cómo regenerar la clave aquí.

La peor vulnerabilidad imaginable en la nube

Luttalk dijo: “Esta es la peor vulnerabilidad en la nube que se pueda imaginar. Se trata de la base de datos central de Azure, y pudimos acceder a cualquier base de datos de clientes que quisiéramos.”

Para los clientes europeos de la nube de Azure que tienen datos personales almacenados en una instancia de Cosmos DB, también está la cuestión de si se debe enviar una notificación preventiva del GDPR a las autoridades de protección de datos responsables en un plazo de 72 horas debido a un posible incidente de seguridad.

Esta vulnerabilidad de Microsoft es una pesadilla para cualquier empresa que utilice Cosmos DB. Sin embargo, debido a su popularidad, miles de empresas, entre las que se encuentran muchos actores globales, incluyendo empresas de la lista Fortune 500, utilizan Azure Cosmos DB de Miscrosoft para gestionar cantidades masivas de datos de todo el mundo en tiempo casi real.

Y sus datos podrían estar ahora en riesgo de ser hackeados, robados o incluso borrados.

Encriptarlo todo

Para reducir la probabilidad de estas amenazas, las empresas que quieran trasladar sus datos a la nube sólo tienen una opción: El cifrado. Y por cifrado no nos referimos a un cifrado del lado del servidor. Nos referimos a un verdadero cifrado de extremo a extremo en el que nadie -ni siquiera el proveedor de servicios- puede hacerse con la clave secreta.

El hackeo de la base de datos Azure de Miscrosoft demuestra una vez más que el cifrado es la mejor herramienta que tenemos para defendernos de los atacantes malintencionados y para mantener nuestros datos a salvo.

Cuando los datos se almacenan en la nube, la única forma de protegerlos adecuadamente es el cifrado de extremo a extremo.