Fingir um remetente de e-mail faz um e-mail fraudulento parecer legítimo. Desde que os golpistas pandêmicos corona cada vez mais falsificam e-mails da OMS.

Os e-mails fraudulentos são um grave risco de segurança: Ataques de phishing e anexos de malware são algumas das maiores ameaças. O exemplo da OMS mostra porque é tão difícil acertar o e-mail.

A crise da Corona leva a mais e-mails fraudulentos

Desde a pandemia do coronavírus, os e-mails fraudulentos têm vindo a aumentar, incluindo e-mails com endereços de e-mail falsificados.

Os golpistas personificam a OMS

Cada vez mais, os golpistas enviam e-mails que parecem vir da OMS. Isto é possível porque a OMS não criou a sua política DMARC/DKIM com rigor suficiente.

Para ser justo, é muito difícil para as grandes organizações federadas implementar o DKIM e o DMARC de uma forma suficientemente rigorosa para evitar qualquer abuso. Políticas rígidas do DKIM/DMARC em organizações federadas também podem levar a que e-mails legítimos falhem nas verificações do DKIM/DMARC e acabem em pastas de spam. Manter-se atualizado com os servidores de e-mail federados pode ser um desafio para os administradores e, portanto, eles preferem não definir a política do DKIM/DMARC de forma rígida demais.

A OMS avisa a todos que eles

- nunca pergunte por nomes de usuário ou senhas

- nunca envie anexos de e-mail que você não tenha solicitado

- nunca lhe peça para visitar um link fora de www.who.int

- nunca cobrar dinheiro para candidatar-se a um emprego, inscrever-se para uma conferência ou reservar um hotel

- nunca realize lotarias ou ofereça prémios, subsídios, certificados ou financiamento através de e-mail.

Para a defesa da OMS, nenhuma organização grande e federada testada - por exemplo, Greenpeace, Human Rights Watch, Amnistia Internacional - estabeleceu uma política rigorosa DKIM/DMARC.

Configurar o DKIM/DMARC é complicado

Embora alguns guias afirmem que a criação de DKIM e DMARC seria fácil, na verdade é muito complicado acertar. No entanto, é muito importante combater e-mails falsos, como aponta o Centro de Segurança Cibernética Australiano.

Política estrita de DKIM/DMARC em Tutanota

A Tutanota implementou uma política rígida do DKIM e do DMARC para garantir que os atacantes não possam falsificar e-mails de nossos domínios para outros provedores de correio, como por exemplo:

- assinando todos os e-mails enviados com DKIM

- incluindo o maior número possível de cabeçalhos na assinatura

- não incluindo a tag de comprimento, o que permitiria aos atacantes adicionar texto ao fundo dos e-mails

Também temos uma política de quarentena DMARC, que diz aos outros provedores que os e-mails dos domínios Tutanota que não têm uma assinatura DKIM válida e que não vêm diretamente dos nossos servidores devem ser tratados como spam.

É muito trabalho, mas cuidar de tais coisas - assim como de outras - compensa com ótimos resultados nas verificações de segurança de e-mail.

Use o seu próprio domínio com DKIM/DMARC

A Tutanota também suporta SPF, DKIM e DMARC para domínios personalizados. Com a ajuda das nossas instruções, é muito fácil para cada usuário Tutanota ativar SPF, DKIM e DMARC para os seus próprios domínios.

Durante a configuração também fornecemos alguns ícones úteis para mostrar se você configurou corretamente os registros SPF, DKIM e DMARC.

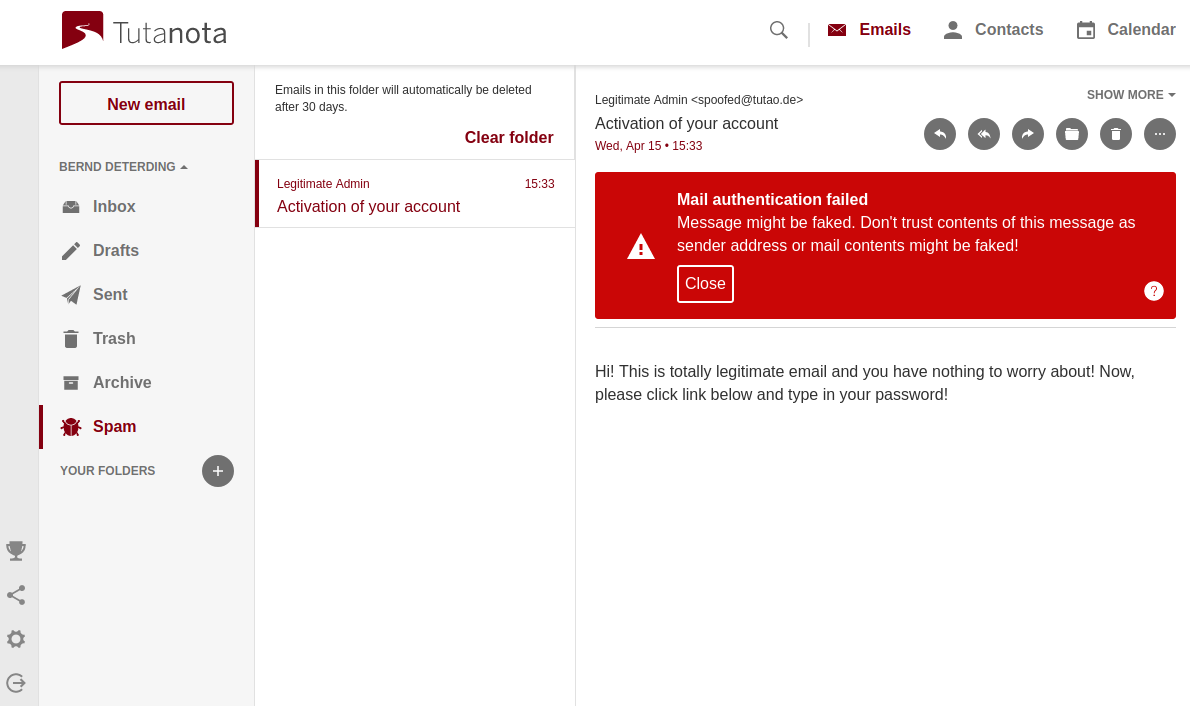

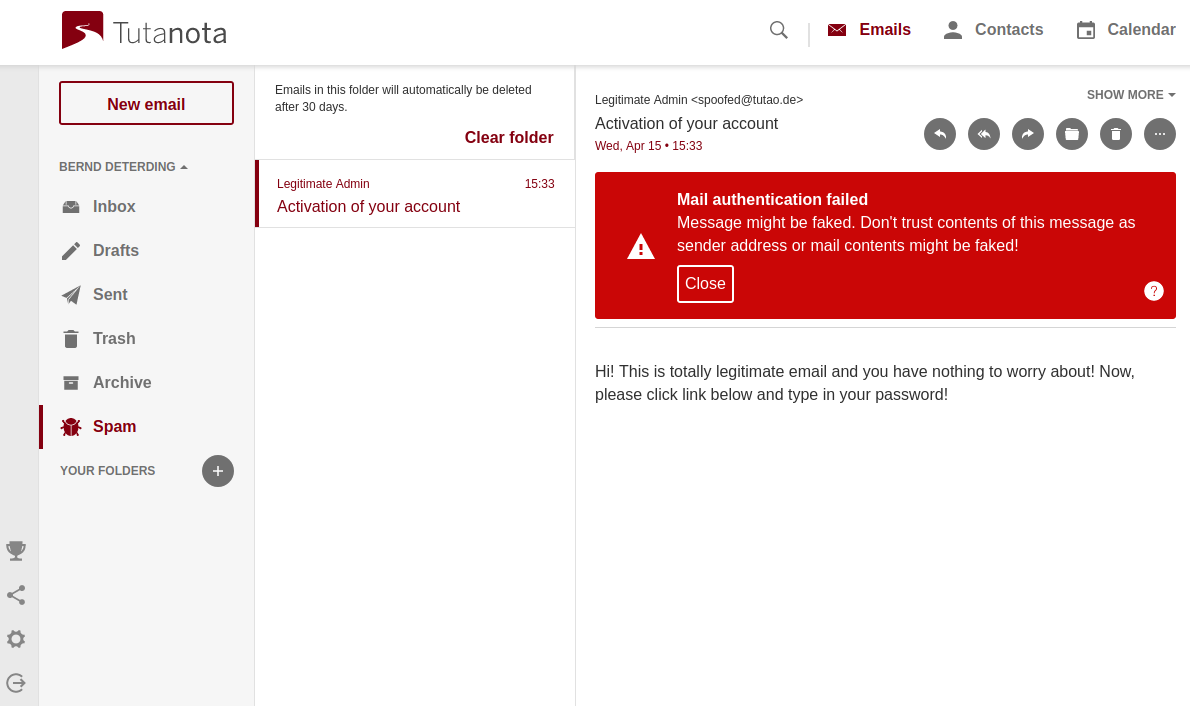

Como detectamos e-mails falsos para você

Para proteger os nossos utilizadores de e-mails falsos vindos de fora:

- Acabamos de remodelar o nosso DMARC e DKIM para estarmos mais seguros contra falsificações.

- Implementamos o DMARC de uma forma que se o proprietário do domínio não tiver definido uma política DMARC, usaremos uma política padrão que trate os e-mails falsificados como spam.

- Estamos exibindo estes resultados para que você saiba se um e-mail não passa um cheque DMARC.

Infelizmente, não podemos bloquear todos os e-mails que falham uma verificação DMARC porque, como o exemplo da OMS descrito acima mostra, isso levaria a que muitos e-mails legítimos também fossem bloqueados.

Esperamos que a utilização de DMARC e DKIM aumente continuamente para a segurança de cada usuário de e-mail. Na Tutanota, trabalhamos arduamente para permitir que todos os nossos usuários só possam enviar e-mails com assinaturas DKIM válidas, mesmo quando você usa seu próprio domínio.

Recomendado para leitura posterior: Como evitar o phishing por e-mail.