Comemorando um ano de criptografia quântica segura no Tuta Mail & Tuta Calendar

Em 11 de março de 2024, lançámos o primeiro protocolo de criptografia resistente a quantum, garantindo que os seus e-mails estão protegidos hoje, amanhã e no futuro.

Hoje, estamos comemorando um ano de criptografia quântica segura no Tuta, e não poderíamos estar mais orgulhosos do que realizamos. Leia mais sobre nosso lançamento inicial e por que precisamos de criptografia pós-quântica já agora.

Um marco na segurança pós-quântica

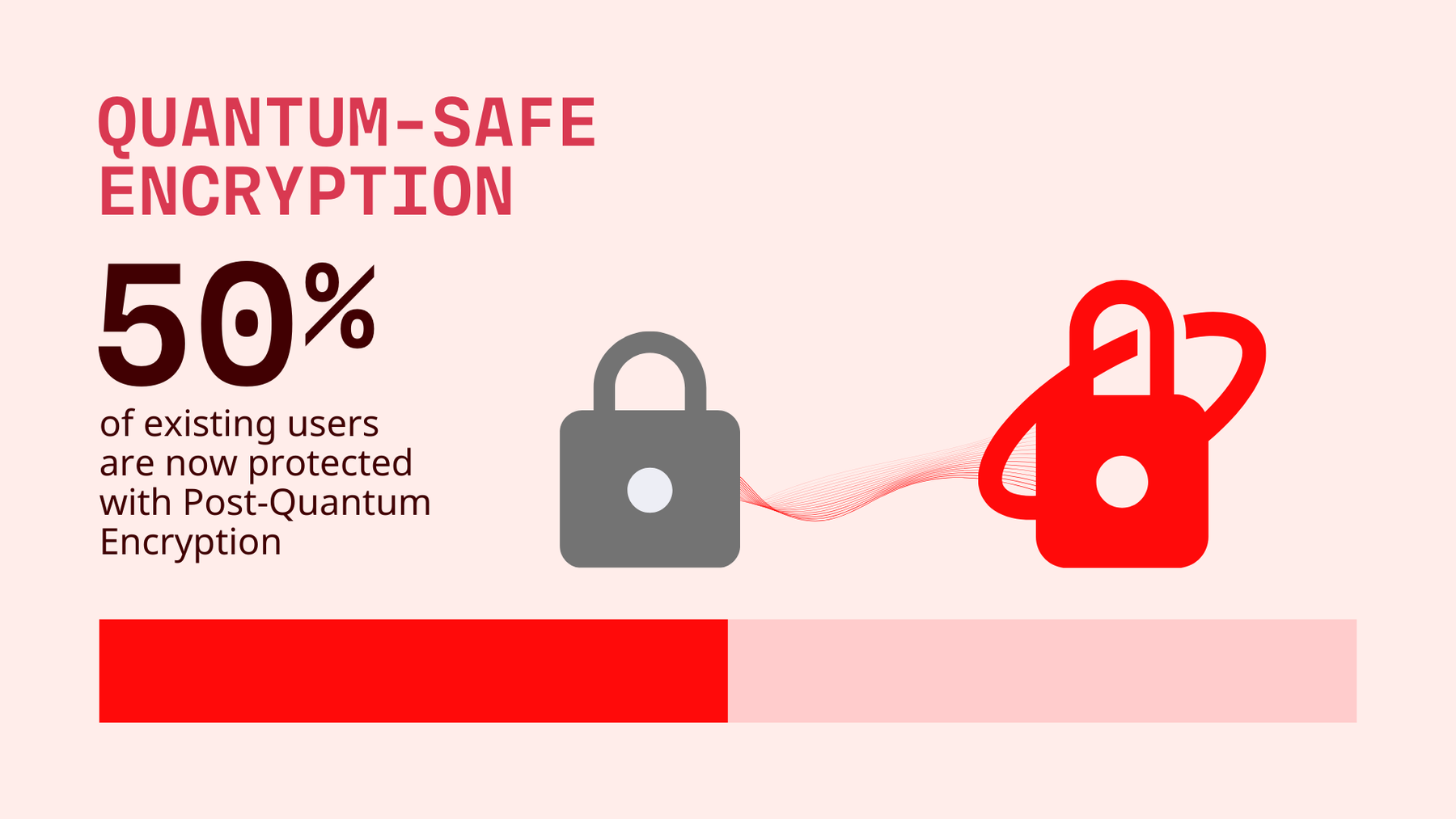

Desde o momento em que introduzimos o TutaCrypt em 11 de março de 2024, cada novo usuário do Tuta foi protegido por padrão com nossa criptografia resistente a quantum. Apenas nesta semana, demos outro grande passo: habilitando o TutaCrypt para todas as contas de usuário único mais antigas. Quando esses usuários fazem login, eles são atualizados para o novo protocolo de criptografia imediatamente. No momento em que escrevemos este post, 50% dos usuários do Tuta estão usando o novo protocolo TutaCrypt.

50% dos utilizadores do Tuta já foram actualizados para o TutaCrypt.

Já está a utilizar a encriptação de segurança quântica? Se não, entre na sua conta Tuta ou registre-se pela primeira vez, e você será atualizado para o TutaCrypt imediatamente!

Implementação suave

A implementação da criptografia de segurança quântica e o seu escalonamento para milhões de usuários do Tuta tiveram que ser tratados com cuidado. Ao atualizar as chaves de criptografia, o cliente Tuta gera novas chaves aleatórias para uso com os novos algoritmos. Isso acontece logo após o login, pois a senha do usuário é necessária para criptografar novamente as novas chaves para uso posterior do protocolo híbrido TutaCrypt. Chamamos-lhe híbrido porque combina algoritmos clássicos (x25519) com algoritmos quânticos resistentes (Kyber, que foi recentemente padronizado como ML-KEM) de uma forma que garante a segurança desde que pelo menos um deles permaneça incólume. Ao mesmo tempo, também actualizámos os nossos parâmetros de segurança para a encriptação simétrica, substituindo o AES-128 pela variante AES-256 resistente à quântica.

Durante este processo, tivemos de nos certificar de que o novo protocolo de encriptação funcionava sem falhas para enviar e receber mensagens de correio eletrónico e para as encriptar com outros utilizadores do Tuta que também utilizavam o novo protocolo (quantum-safe) e, ao mesmo tempo, que era compatível com as versões anteriores, pelo que a encriptação também tinha de funcionar com os utilizadores do Tuta que ainda utilizavam o antigo protocolo de encriptação tradicional baseado no RSA-2048.

Apesar da complexidade, a nossa implementação tem sido notavelmente suave e sem erros. A implementação para contas de utilizador único foi um grande sucesso. Tendo em conta o número de alterações que efectuámos no núcleo do protocolo Tuta, a implementação decorreu sem problemas e sem problemas de maior. Este é um testemunho dos meticulosos esforços de garantia de qualidade (QA) da nossa equipa.

Com o sucesso das transições de contas de um único utilizador, já lançámos a implementação para migrar contas de vários utilizadores. Estamos agora à espera que todos os clientes actualizem para uma versão compatível antes de iniciarmos uma implementação gradual - tal como fizemos com as contas de utilizador único. Ao dar tempo ao lançamento do novo protocolo de encriptação, podemos monitorizar e resolver quaisquer potenciais problemas de forma proactiva.

Até agora, temos vindo a adiar a migração de contas com vários utilizadores administradores, uma vez que esta apresenta alguns desafios adicionais. Concebemos um mecanismo de implementação que garante que nenhum administrador ou utilizador regular perde o acesso aos seus dados. Ao mesmo tempo, nenhuma chave nova de administrador ou de utilizador com segurança quântica é partilhada através de um canal sem segurança quântica com outros administradores ou utilizadores. Por conseguinte, assim que a rotação é efectuada, mesmo um adversário quântico que tenha registado a rotação não consegue obter mais acesso.

Proteção contra ataques de downgrade

Tendo introduzido a criptografia resistente a quantum como o primeiro fornecedor de correio eletrónico a nível mundial, também compreendemos a necessidade de compatibilidade com versões anteriores. A Tuta ainda suporta RSA para contas actualizadas e continuará a fazê-lo no caso de os utilizadores necessitarem de aceder a dados antigos existentes, que ainda estão encriptados com RSA e ainda não foram desencriptados. Além disso, implementámos algumas atenuações para proteger contra potenciais ataques de downgrade que impedirão a utilização de cifras mais fracas ou, pelo menos, alertarão os utilizadores se tal acontecer.

Avanço da pesquisa criptográfica

Para garantir que o TutaCrypt cumpre os mais elevados padrões de segurança, temos estado a trabalhar em estreita colaboração com a Bergische Universität Wuppertal, departamento de Segurança Informática e Criptografia. Juntos, modelámos o TutaCrypt como uma troca de chaves de uma só passagem, com o objetivo de obter uma prova formal de indistinguibilidade de ataques aleatórios de texto cifrado escolhido(IND-CCA2). Essa prova ainda está em andamento, mas estamos otimistas quanto a atingir esse marco nos próximos meses.

Além disso, desde o lançamento do TutaCrypt, o Kyber foi padronizado como ML-KEM, exigindo ajustes de nossa parte para garantir a compatibilidade com bibliotecas criptográficas atualizadas. Ao fazer essas alterações, também resolvemos as vulnerabilidades de ataque de canal lateral encontradas em determinadas implementações da Kyber, atualizando nossas bibliotecas de criptografia. Não temos conhecimento de nenhum caso em que um ataque de canal lateral deste tipo tenha sido utilizado contra um utilizador Tuta, nem pensamos que tal exploração pudesse passar despercebida, uma vez que teria sido extremamente ruidosa, por exemplo, exigindo muitas execuções do TutaCrypt ao tentar explorá-la através da rede. Além disso, graças à nossa abordagem de protocolo híbrido (combinando algoritmos tradicionais e pós-quânticos), o Tuta permaneceu seguro durante todo o processo, uma vez que os algoritmos tradicionais e comprovados também protegem todos os dados do utilizador no Tuta.

O que é que se segue?

Estamos agora a concentrar-nos na verificação manual de chaves para melhorar a segurança da autenticação, especialmente no modelo de ameaça Harvest Now, Decrypt Later (HNDL). Isto protegerá ainda mais os utilizadores contra ataques “machine-in-the-middle” (MITM), em que um atacante compromete o servidor e fornece ao utilizador chaves de encriptação falsificadas, tentando ouvir uma conversa ou fazer-se passar por outro utilizador. O TutaCrypt permite a defesa contra esses ataques quando efectuados por um adversário não quântico, mas só o pode fazer de forma fiável se as chaves de encriptação forem verificadas.

Ao olharmos para trás, para o ano que passou, sentimo-nos orgulhosos do caminho que percorremos. Mas isto é apenas o começo. A nossa missão continua a ser a mesma: fornecer a plataforma de comunicação mais segura do mundo que mantém todos os seus dados privados! Garantimos que ninguém - nem atacantes maliciosos nem governos - pode aceder aos seus dados.

Obrigado por confiarem os vossos dados privados à Tuta.

Um brinde a mais um ano de implementação da melhor criptografia da categoria! 🚀

A equipa da Tuta encontra-se com especialistas em criptografia da Universidade de Wuppertal.