NIST公布了抗量子加密算法 - Tutanota已经在原型中使用了这些算法!

CRYSTALS-Kyber和CRYSTALS-Dilithium已经被证明是电子邮件原型中抗量子加密的最佳选择。

Tutanota已经开发了一个工作原型,用NIST现在定义的算法,即CRYSTALS-Kyber和CRYSTALS-Dilithium安全地加密电子邮件。研究项目PQMail的成员Vitor Sakaguti解释说:“NIST现在选择的算法已经证明是我们电子邮件原型中抗量子加密的最佳选择”。

PQMail研究项目

在Tutanota与汉诺威莱布尼茨大学的L3S研究机构共同执行的研究项目中,研究人员对第二轮中的所有NIST算法在安全性、低资源影响和快速性能方面进行了评估,最终确定了CRYSTALS-Kyber和CRYSTALS-Dilithium。

NIST候选人。CRYSTALS-KYBER和CRYSTALS-Dilithium

现在,NIST在一份声明中说,他们 “建议在大多数使用情况下实施两种主要算法。 CRYSTALS-KYBER(密钥建立)和CRYSTALS-Dilithium(数字签名)”。

“这些算法现在已经被NIST选为最终候选算法,这对我们来说是最好的情况”,Vitor说。 “同时,我们对NIST选择这些算法并不感到惊讶,因为它们的性能是最快的。我们的协议被设计为能够与NIST竞赛中的任何候选算法一起工作,但我们的性能测试表明,CRYSTALS系列将为我们的用户提供最佳体验。"

"CRYSTALS-Kyber和CRYSTALS-Dilithium对资源的影响最小(密钥和签名大小),而且速度最快,同时还能提供我们的目标安全级别,也就是说,至少和目前经典计算机上的算法的128位安全一样安全。“

接下来的步骤。强化安全

NIST的下一步,即第四轮,正被网络安全界密切关注,特别是我们Tutanota公司。“现在我们将看到大量的努力去尝试破解这些算法。这是一件好事。 我们希望研究人员能够找到任何可能的弱点,以便能够修复它们。这些算法越成熟,我们对我们协议的安全性就越有信心”,Vitor补充道。

NIST的选择过程完全是为了实现密码学的弹性而进行的。例如,在NIST过程中已经被排除的候选者之一已经被证明是完全被破解的。根据IBM的研究人员的说法,彩虹算法可以在两天内被破解—不是用量子计算机,而是用普通的笔记本电脑。

Tutanota自动确保数据安全

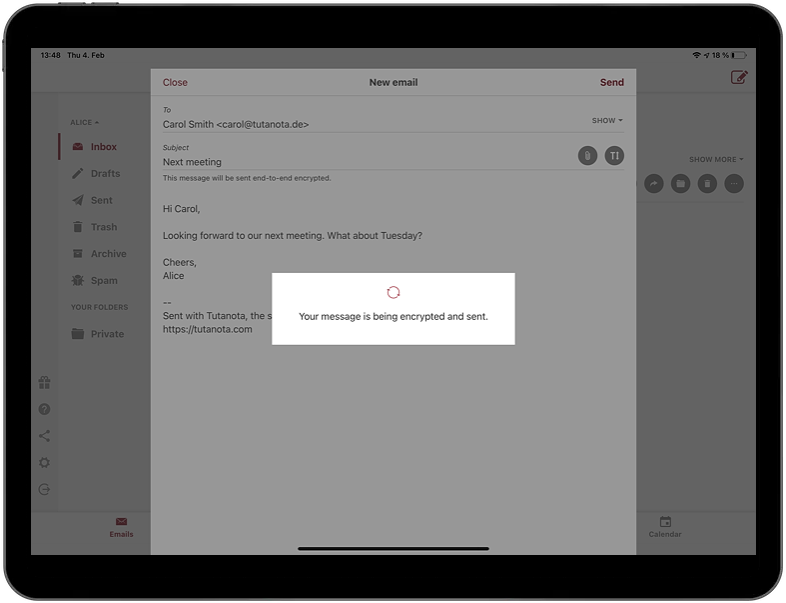

通过早期投资于后量子安全加密,我们在Tutanota实现了对用户的承诺:建立最安全的电子邮件服务。

我们的下一步将是把新的后量子安全加密协议落实到Tutanota本身。 一旦完成,数以百万计的Tutanota用户将立即受益于后量子安全加密。

由于迁移到新算法是在Tutanota中自动完成的,用户将不必做任何事情。一旦新协议实施,所有存储在Tutanota的数据 - 即电子邮件、联系人和日历 - 都会自动用新算法加密。

这将保障数百万用户的所有数据免受来自量子计算机的攻击。