Почему важен U2F: как он работает и зачем он вам нужен.

FIDO U2F важен для обеспечения безопасности процесса аутентификации. Он защищает вашу учетную запись от злоумышленников, в том числе от фишинга. Убедитесь, что вы никогда не потеряете доступ к своей онлайн-личности!

Объяснение FIDO U2F

tl;dr: U2F очень важен, поскольку это самый надежный вариант защиты ваших учетных записей. Активируйте его везде, где это возможно.

На самом деле, U2F настолько важен, что каждый почтовый сервис должен его поддерживать.

Причина проста: Ваша учетная запись электронной почты - это ворота к вашей личности в Интернете. Такие сервисы, как Amazon, Twitter, PayPal и другие, связаны с вашим почтовым ящиком, и пароли к ним могут быть легко сброшены, если злоумышленник получил доступ к вашему почтовому ящику.

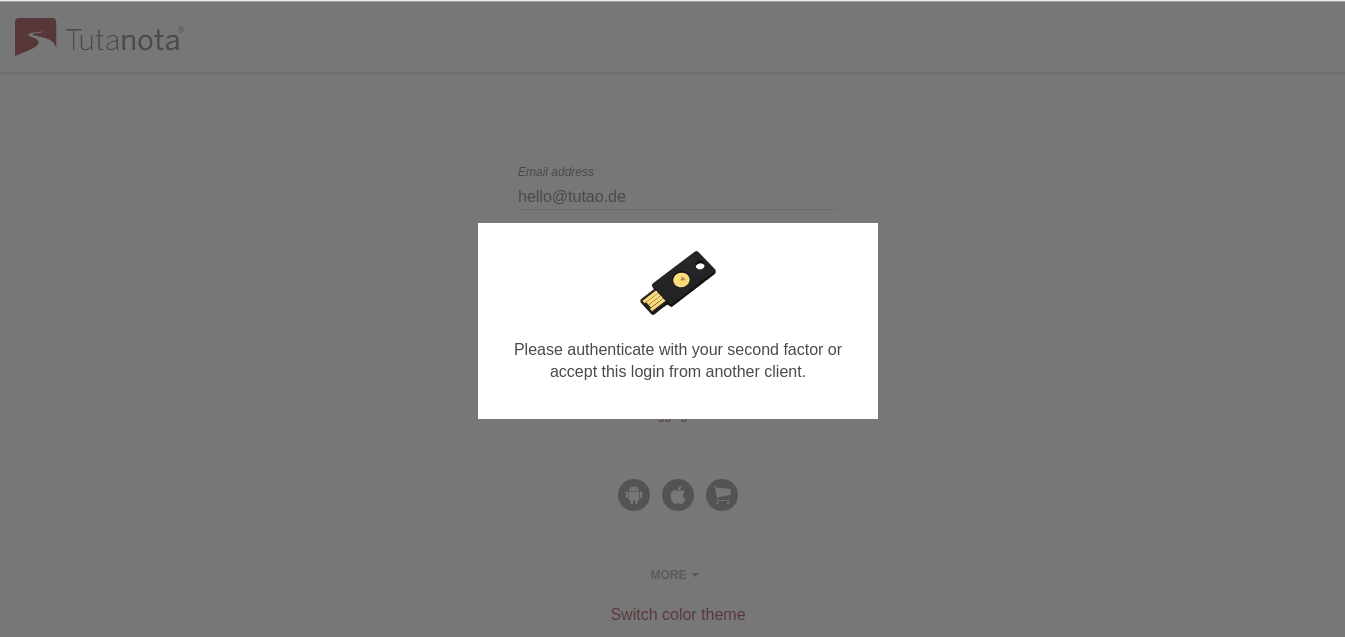

Именно от этого и защищает FIDO U2F. Если активировать его на вашем почтовом ящике, например, в Tutanota, злоумышленникам будет практически невозможно завладеть вашим почтовым ящиком.

Что такое FIDO U2F (универсальный второй фактор)? - Определение

U2F - это открытый стандарт аутентификации, который использует один ключ для нескольких сервисов. Он упрощает и повышает уровень безопасности, обеспечиваемый 2FA (двухфакторной аутентификацией), поскольку не требует установки драйверов или клиентского программного обеспечения.

Универсальная двухфакторная аутентификация - это отдельное устройство, хранящее секретный дополнительный ключ, необходимый для входа в вашу цифровую учетную запись (учетные записи). Вместо того чтобы вводить определенный код (OTP), вам нужно просто подключить устройство в качестве второго фактора.

U2F против 2FA

U2F - это не то же самое, что 2FA: 2FA - это двухфакторная аутентификация, которая включает в себя все методы второго фактора (SMS, TOTP, U2F и другие). U2F - это лишь один из вариантов настройки двухфакторной аутентификации, хотя и самый безопасный!

В чем преимущества U2F?

- Быстрая аутентификация: Сокращение времени аутентификации

- Надежная защита: Отсутствие захвата учетной записи при полном развертывании

- Множество вариантов: Доступ к почти 1 000 приложений и служб.

Каковы недостатки?

У решений U2F есть один существенный недостаток по сравнению с TOTP (в котором используется общий секрет): Для U2F не существует возможности резервного копирования кодов восстановления общих секретов.

Если аппаратный ключ будет утерян, войти в сервисы и приложения, которые изначально были защищены этим аппаратным ключом, станет невозможно. Таким образом, большинство сервисов предлагают способ сбросить учетные данные для восстановления доступа.

Например, Tutanota предлагает код восстановления, который необходимо ввести вместе с правильным паролем, чтобы сбросить (в данном случае - удалить) утерянный аппаратный ключ U2F. Кроме того, в Tutanota можно зарегистрировать несколько аппаратных ключей. Если один из них будет утерян, пользователи смогут войти в систему с помощью одного из других зарегистрированных U2F-ключей.

Почему U2F важен?

Безопасность U2F

U2F - второфакторная аутентификация с помощью аппаратного ключа безопасности - это самый надежный способ защиты ваших учетных записей в Интернете от вредоносных атак.

Она также более безопасна, чем двухфакторная аутентификация с помощью OTP или TOTP, поэтому мы в Tutanota настоятельно рекомендуем активировать аппаратный ключ для защиты вашего зашифрованного почтового ящика.

Как U2F защищает от фишинга?

U2F защищает ваши учетные данные, поэтому никто не сможет завладеть вашими аккаунтами - даже после успешной фишинговой атаки.

Фишинговые письма становятся все более изощренными, что повышает риск стать жертвой таких атак. Отправитель фишингового письма обычно пытается заставить вас перейти по ссылке, где вы должны ввести свой пароль. Если это произойдет, злоумышленник сможет легко украсть ваш пароль и завладеть вашей учетной записью.

Однако если на вашей учетной записи активирован второй фактор, например U2F, пароль будет бесполезен для злоумышленника, и ваша учетная запись окажется в безопасности.

Кроме того, логин пользователя с поддержкой U2F привязан к источнику; это означает, что только настоящий сайт может аутентифицироваться с помощью ключа (второго фактора). Аутентификация не пройдет на любом поддельном фишинговом сайте, даже если пользователя обманули, заставив думать, что он настоящий.

Почему вам следует активировать второй фактор?

- U2F повышает защиту ваших учетных записей (например, электронной почты, дисков, аккаунтов в социальных сетях).

- U2F - это наиболее безопасная версия двухфакторной аутентификации.

- Устройство U2F создает криптографический ключ для разблокировки вашей учетной записи.

- С U2F фишинговые атаки становятся практически невозможными.

Как работает U2F?

Для пользователя U2F очень прост. Вы можете активировать один и тот же аппаратный ключ U2F на всех своих аккаунтах, например в Tutanota, Amazon или Twitter. При входе в систему вы вводите имя пользователя и пароль, а затем вам нужно просто вставить аппаратный ключ, похожий на USB, в устройство и коснуться его, чтобы завершить процесс аутентификации.

С технической стороны процесс гораздо сложнее. Fido Alliance объясняет этот процесс следующим образом:

“Устройство и протокол U2F должны гарантировать конфиденциальность и безопасность пользователя. В основе протокола U2F-устройства лежит возможность (в идеале - воплощенная в защищенном элементе) майнинга пары открытых и закрытых ключей, специфичных для конкретного происхождения. Устройство U2F передает открытый ключ и Key Handle исходному онлайн-сервису или веб-сайту на этапе регистрации пользователя."

"Позже, когда пользователь выполняет аутентификацию, исходный онлайн-сервис или веб-сайт отправляет Key Handle обратно на устройство U2F через браузер. Устройство U2F использует ключ-ручку для идентификации закрытого ключа пользователя и создает подпись, которая отправляется обратно в источник для подтверждения присутствия устройства U2F. Таким образом, Key Handle - это просто идентификатор конкретного ключа на устройстве U2F”.

”Пара ключей, создаваемая устройством U2F во время регистрации, зависит от происхождения. Во время регистрации браузер отправляет устройству U2F хэш происхождения (комбинацию протокола, имени хоста и порта). Устройство U2F возвращает открытый ключ и Key Handle. Очень важно, что устройство U2F кодирует запрашивающее происхождение в Key Handle”.

”Позже, когда пользователь пытается пройти аутентификацию, сервер отправляет Key Handle пользователя обратно в браузер. Браузер отправляет этот Key Handle и хэш источника, который запрашивает аутентификацию. Устройство U2F проверяет, что оно выдало этот Key Handle для конкретного хэша источника, прежде чем выполнять любую операцию подписи. Если есть несоответствие, подпись не возвращается. Такая проверка происхождения гарантирует, что открытые ключи и ключи-ручки, выданные устройством U2F определенной онлайн-услуге или веб-сайту, не могут быть использованы другой онлайн-услугой или веб-сайтом (т. е. сайтом с другим именем в действительном сертификате SSL). Это критически важное свойство конфиденциальности - при условии, что браузер работает так, как должен, сайт может проверить личность пользователя с помощью устройства U2F только с помощью ключа, который был выдан этому сайту этим конкретным устройством U2F. Если бы эта проверка происхождения отсутствовала, открытый ключ и Key Handle, выданные устройством U2F, могли бы использоваться в качестве “суперкуки”, что позволило бы нескольким сговорившимся сайтам тщательно проверять и соотносить личность конкретного пользователя."

"Пользователь может использовать одно и то же устройство на нескольких сайтах в Интернете - таким образом, оно служит ему физической веб-брелоком с несколькими (виртуальными) ключами к различным сайтам, предоставляемыми с одного физического устройства. Используя открытый стандарт U2F, любой пользователь сможет использовать любой браузер (или ОС) с поддержкой U2F для связи с любым U2F-совместимым устройством, представленным пользователем, для обеспечения строгой аутентификации.”

История

Universal 2nd Factor (U2F) - это открытый стандарт, который усиливает и упрощает двухфакторную аутентификацию (2FA) с помощью специализированных устройств Universal Serial Bus (USB) или near-field communication (NFC). Его преемником является проект FIDO2, который включает в себя стандарт W3C Web Authentication (WebAuthn) и протокол Client to Authenticator Protocol 2 (CTAP2) от FIDO Alliance.

Изначально стандарт разрабатывался компаниями Google и Yubico при участии NXP Semiconductors, но теперь он находится в ведении только FIDO Alliance.

Список всех сервисов, поддерживающих ключи U2F, можно найти здесь.

Цель: строгая аутентификация и конфиденциальность в Интернете

Экосистема U2F призвана обеспечить надежную аутентификацию пользователей в Интернете, сохраняя при этом их конфиденциальность.

Пользователь носит с собой “устройство U2F” в качестве второго фактора, с помощью которого он входит в свои онлайн-аккаунты. Таким образом, эти аккаунты могут быть защищены от фишинговых атак.

Аппаратные ключи U2F - это большое достижение, поскольку они обеспечивают безопасность людей и их учетных записей в Интернете.

Сравнение различных вариантов двухфакторной аутентификации (2FA)

Устройство безопасности: U2F

- Наиболее безопасный вариант

- Закрытый ключ хранится локально на устройстве U2F

- Гарантирует защиту от атак типа “человек посередине” (MITM) и фишинга

- Требуется аппаратное устройство

- Ручной ввод не требуется

Приложение-аутентификатор: TOTP

- Приложение генерирует коды, которые действительны только в течение короткого периода времени (Google Authenticator, Authy и т.д.)

- Требуется ручной ввод при каждом входе в систему

- Не требует аппаратного устройства

- Не защищает вход с мобильного устройства, поскольку приложение на мобильном устройстве генерирует второй фактор.

Приложение-аутентификатор: HOTP

- Приложение генерирует коды, которые действуют вечно (Google Authenticator, Authy и т.д.).

- Коды должны храниться в безопасном месте

- Требуется ручной ввод при каждом входе в систему

- Не требует аппаратного устройства

- Не защищает вход с мобильного устройства, поскольку приложение на мобильном устройстве генерирует второй фактор

SMS-код

- Код отправляется по SMS

- Требуется ручной ввод при каждом входе в систему

- Наименее безопасно, так как SMS можно легко перехватить

- Не требует аппаратного устройства

- Не защищает вход с мобильного устройства, так как SMS на мобильном устройстве содержит второй фактор