O que é uma soma de controlo? Noções básicas de criptografia

Uma introdução às somas de verificação criptográficas, à sua utilização e à forma como o mantêm seguro.

O que é uma soma de controlo?

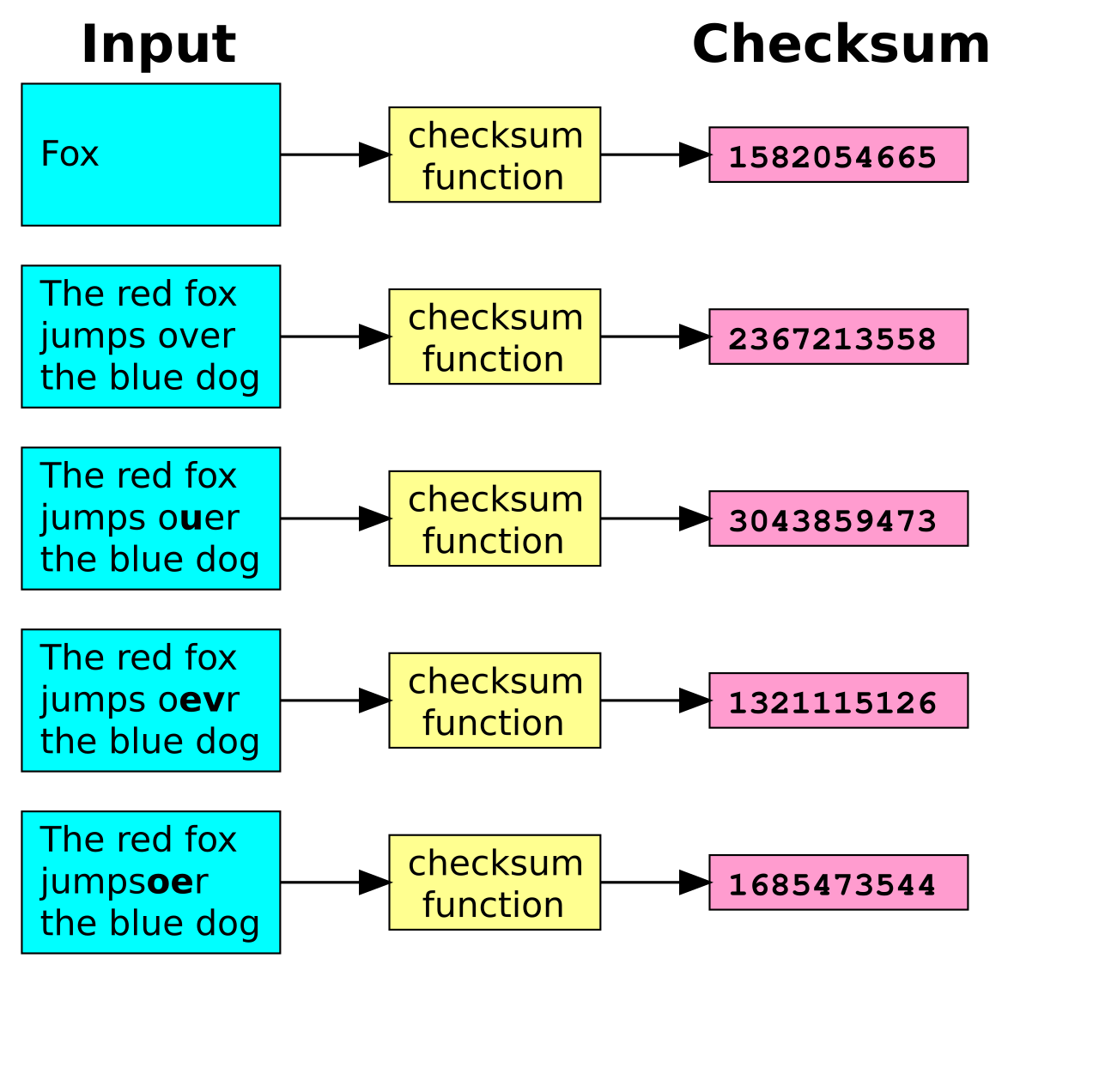

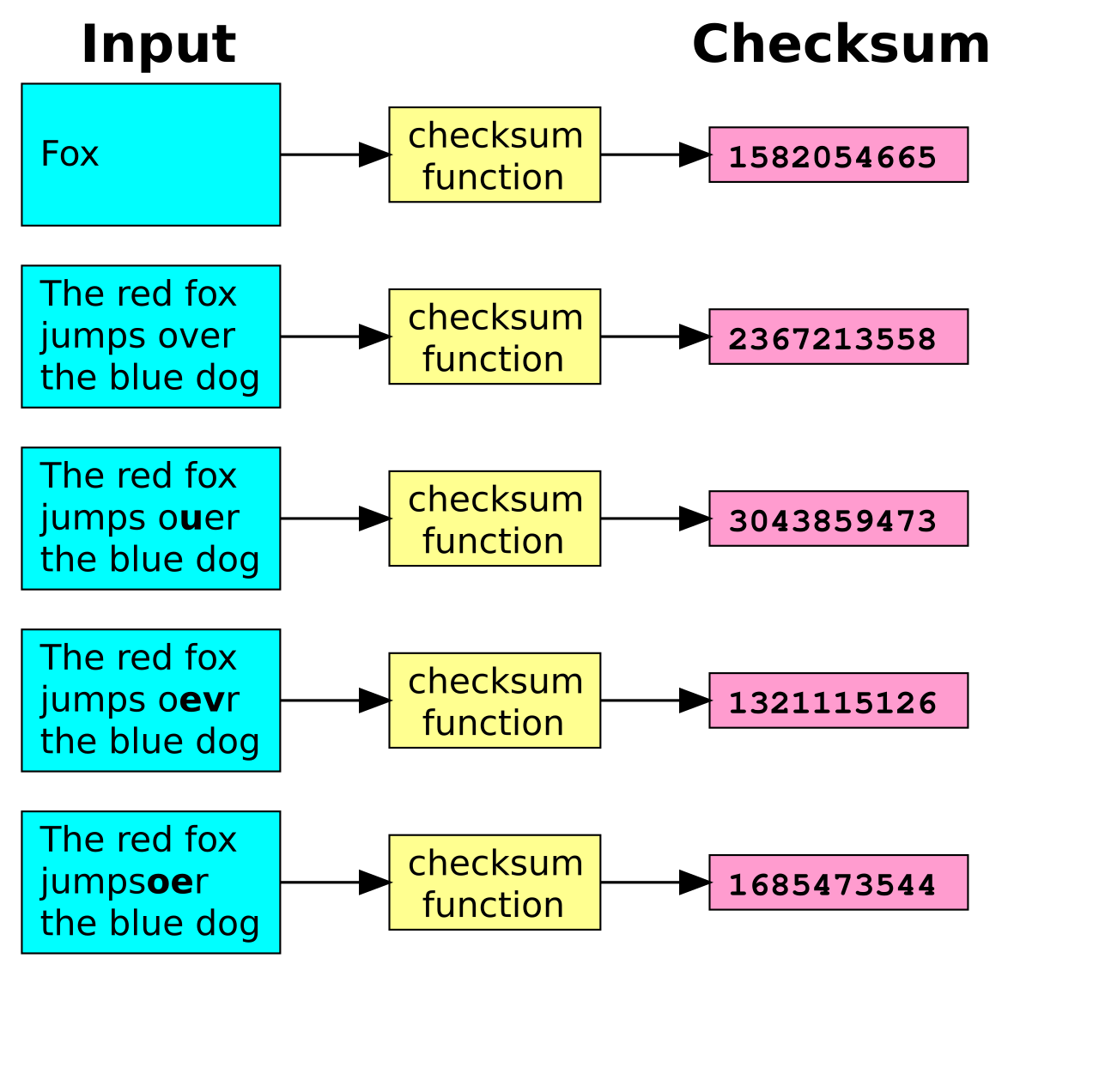

Uma soma de verificação é uma cadeia de dados, tanto letras como números, que é derivada de um ficheiro ou programa através de uma função de hashing de soma de verificação e é utilizada para verificar se os dados que descarregou são idênticos aos dados de origem originais. Garantir a integridade dos ficheiros e programas que está a descarregar para a sua máquina local é uma prática de segurança crucial para se manter a salvo de programas falsos que são partilhados e que incluem malware para recolher os seus dados.

Lembre-se que é sempre uma boa prática verificar a soma de verificação dos ficheiros e aplicações que descarrega sempre que possível.

Uma caraterística importante de uma função de soma de verificação é que, se forem feitas quaisquer alterações ao ficheiro original, estas resultarão num resultado diferente, por exemplo, uma soma de verificação diferente. Sem esta caraterística fundamental, um agente malicioso poderia fazer alterações aos dados através de um ataque man-in-the-middle ou de um ataque à cadeia de fornecimento e os utilizadores não saberiam.

Os checksums também têm de garantir que não só as alterações nos dados conduzem a uma nova chave, como também têm de evitar a possibilidade de duas fontes de dados diferentes criarem checksums iguais. Estes eventos são conhecidos como colisões e a força de uma função de hashing criptográfico depende do facto de ser resistente a colisões.

Os checksums garantem a integridade dos dados, não a autenticidade.

Os checksums são utilizados principalmente para verificar a integridade dos dados. Talvez se lembre da nossa introdução à modelação de ameaças, que a integridade se refere ao facto de os dados terem sido transferidos para o seu computador num formato digitalmente idêntico. Isto significa que está a receber os dados, quer se trate de um ficheiro ou de um programa executável, tal como pretendido pelo criador do conteúdo. Um ponto a salientar é que as somas de controlo apenas verificam se os dados recebidos são 100% idênticos, não verificam se a fonte em si é autêntica. Este é outro aspeto da segurança da informação que pode ser alcançado através da implementação de uma assinatura digital.

Porque é que a integridade dos dados é importante?

A integridade dos dados é fundamental em todos os níveis das operações de TI. Desde o armazenamento de dados empresariais, serviços de emergência, serviços do sector público, até fotografias de comida das suas últimas férias. A corrupção de dados, o oposto da integridade dos dados, pode levar a erros de programa ou ao desaparecimento de informações importantes. Ao manter as somas de verificação, pode ter a certeza de que os dados que pode estar a copiar, transferir ou partilhar são idênticos, sem ter de os abrir e analisar manualmente.

Se não puder confiar nos seus dados, a sua utilização diminui consideravelmente. Ao tirar partido das somas de verificação, pode ter a certeza de que um erro que possa encontrar com esse novo programa tem outra origem e não se deve a algo que correu mal durante a transferência inicial. Isto pode poupar tempo e dinheiro. Se mantiver cópias de segurança dos seus dados, criar e monitorizar as somas de verificação dessas cópias de segurança é uma excelente forma de manter um olho no estado de todos os dados armazenados. Se notar uma diferença, sem ter efectuado quaisquer alterações, pode ser alertado de que algo está a correr mal.

Quais são as causas das somas de verificação não idênticas?

Há uma série de problemas que podem levar a que as somas de verificação não coincidam, tanto mundanos como maliciosos. Uma interrupção na ligação à Internet ou problemas com o espaço de armazenamento podem ser a causa da falta de dados, o que resultará numa soma de verificação que não corresponde à fornecida pela disciplina original. Uma vez resolvido o problema, um novo descarregamento de dados devolve normalmente o valor correto.

No entanto, existem casos maliciosos que podem ser motivo de alarme. As somas de verificação incompatíveis também podem ser uma indicação de que um terceiro efectuou alterações aos dados originais. Pode ser algo menor, mas pode ser o sinal de que malware pode ter sido incluído no download. Isto torna-se ainda mais problemático quando os programas em questão são utilizados para dados sensíveis como o armazenamento de palavras-passe ou criptomoedas. Os “gestores” de palavras-passe maliciosos reembalados podem enviar os seus dados diretamente para terceiros, onde podem ser utilizados de forma abusiva. No caso de carteiras de criptomoedas impostoras, as consequências de somas de verificação incorrectas podem resultar na perda total dos activos digitais.

Exemplos de algoritmos utilizados para gerar somas de controlo.

Independentemente do algoritmo de hashing utilizado para criar a soma de controlo, todos têm em comum o facto de serem funções unidireccionais. O valor gerado pela função de soma de verificação não pode ser utilizado de forma alguma para “recriar” o ficheiro original. Isto não é encriptação e não há nada para ser desencriptado, por isso não estamos a lidar com textos cifrados.

Alguns destes algoritmos podem parecer familiares e já discutimos alguns deles em entradas anteriores desta série de Noções básicas de criptografia.

MD5

Tal como acontece com o hashing de palavras-passe, o MD5 já não deve ser utilizado porque pode levar a colisões, o que significa que um agente malicioso pode criar uma versão falsa do software que pretende descarregar e uma soma de verificação não consegue alertar para estas alterações.

SHA-1

Esta função de hashing não é considerada segura desde 2005 e o NIST apelou a que fosse completamente retirada até 2030. Em 2017, a Google, juntamente com o Grupo de Criptologia do Centrum Wiskunde & Informatica, conseguiu criar dois PDFs diferentes que resultaram na mesma impressão digital SHA-1.

SHA256

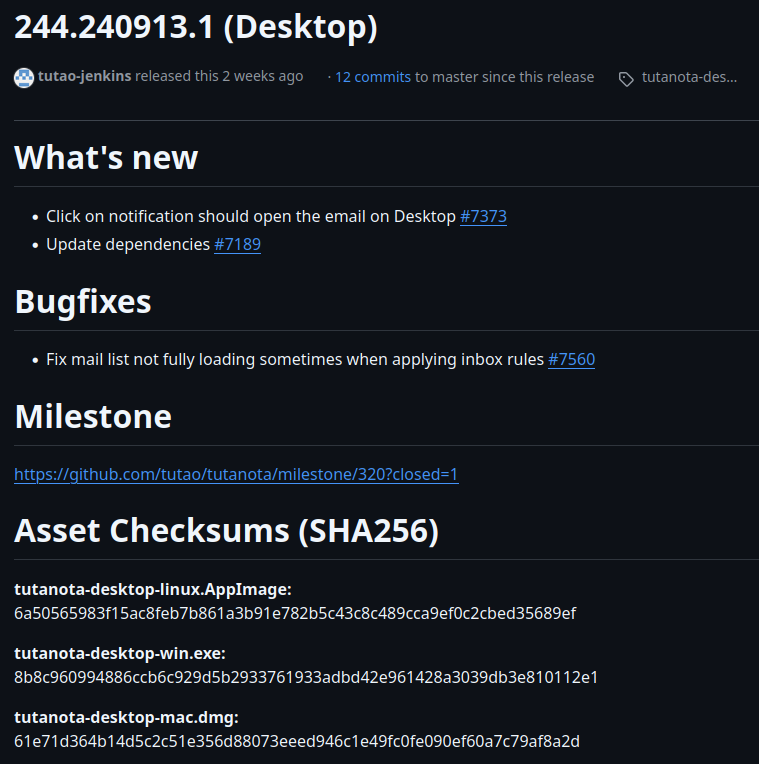

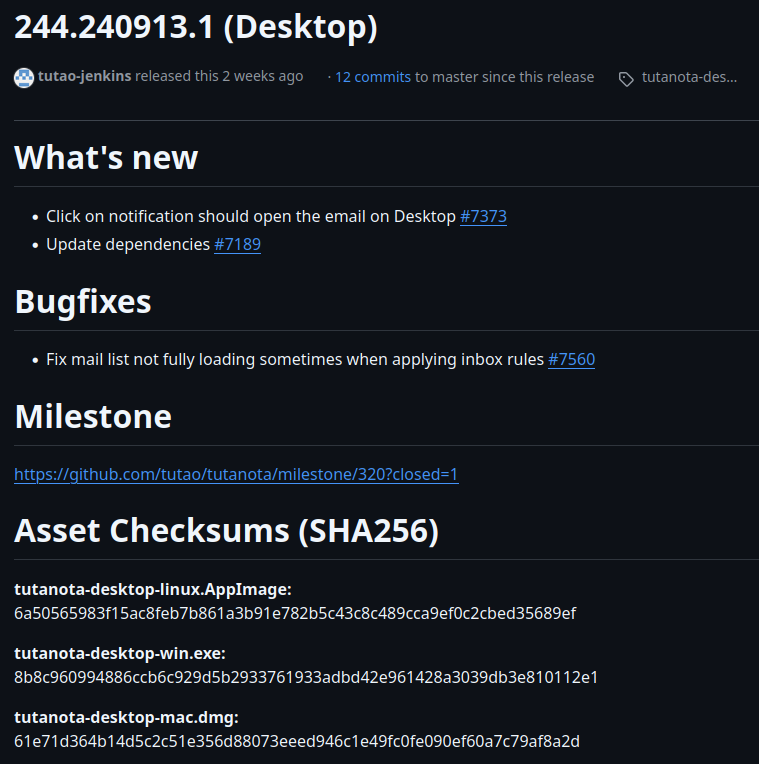

A norma atual para o hashing de soma de verificação é o SHA256 (ou SHA-3 para os fãs do novo). O SHA256 é também a função de soma de verificação que estamos a utilizar para que possa verificar a integridade dos dados sempre que descarregar o Tuta Desktop Client.

Como verificar a soma de verificação do seu Tuta Desktop Client.

Verificar a soma de verificação de um download pode parecer uma tarefa assustadora para aqueles que não se sentem muito inclinados tecnicamente, mas é uma habilidade rápida de aprender que pode poupar muita dor de cabeça no futuro.

A cada nova versão do cliente de desktop Tuta, publicamos as somas de verificação no Github para que você possa verificá-las, independentemente do sistema operacional do seu dispositivo. O primeiro passo será visitar a nossa página inicial e descarregar o cliente de ambiente de trabalho que corresponde ao seu sistema operativo. Vá em frente, eu posso esperar…

Ótimo! Já está de volta! Agora pode passar para o sistema operativo que está a utilizar e, com alguns passos simples, pode verificar as somas de verificação da sua transferência. Para simplificar, vou escrever estas instruções partindo do princípio de que guardou a transferência na pasta Transferências.

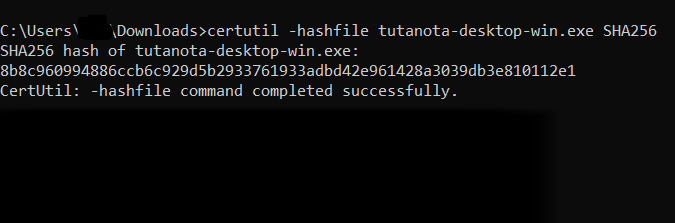

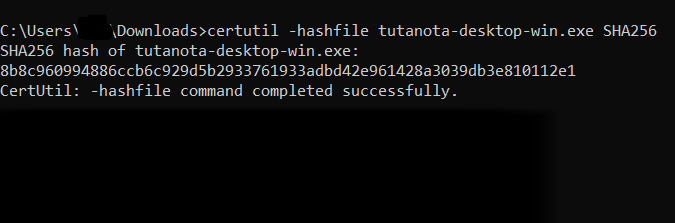

Windows

No Windows, abra o prompt de comando a partir do menu Iniciar ou executando cmd na janela de diálogo Executar. Agora que você tem o prompt de comando aberto, digite

-

cd Downloads

-

certutil -hashfile tutanota-desktop-win.exe SHA256

Essa saída pode ser comparada com a soma de verificação que fornecemos no GitHub.

Você pode baixar o cliente Windows aqui.

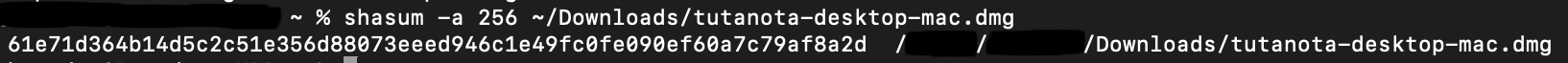

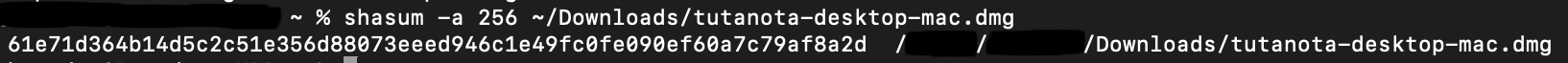

Mac

No Mac, é possível abrir uma janela de terminal a partir do Launchpad. Quando ela estiver aberta, digite o seguinte:

-

cd Downloads

-

shasum -a 256 ~/Downloads/tutanota-desktop-mac.dmg

Esta saída pode então ser comparada com a soma de verificação fornecida no GitHub.

Pode descarregar o cliente Mac aqui.

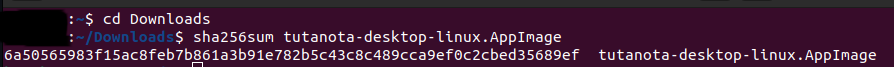

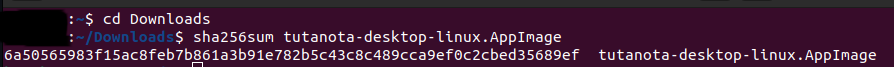

Linux

Por último, mas certamente não menos importante, pode verificar a soma de verificação do nosso cliente de ambiente de trabalho Linux gratuito abrindo um terminal e introduzindo

-

cd Downloads

-

sha256sum tutanota-desktop-linux.AppImage

Pode então comparar esta saída com a soma de verificação fornecida pela equipa de desenvolvimento do Tuta para confirmar a integridade do seu download.

Pode descarregar o cliente Linux aqui.

Com este novo truque de segurança na manga, pode continuar a sua viagem para se manter seguro na Web. Ao incluir a verificação de somas de verificação na sua higiene digital, juntamente com a utilização de um gestor de palavras-passe, está a tomar medidas para se proteger de ameaças cibernéticas.

Se pretende melhorar a segurança da sua conta de correio eletrónico, e recomendamos que o faça porque o correio eletrónico é o centro da sua vida digital, consulte o Tuta Mail. Com a encriptação de ponta a ponta predefinida, o Tuta Mail torna a privacidade e a segurança simples. Crie sua conta de e-mail gratuita agora e use-a com nossos clientes de e-mail dedicados gratuitos para todas as plataformas.

E não se esqueça de verificar a soma de controlo! 😉