Mitto AG监视案--或为什么我们决不能为加密设置后门。

一名员工将敏感数据泄露给秘密机构,也有可能泄露给俄罗斯。

Mitto AG公司的监控

据称,Mitto AG公司的联合创始人和首席运营官Ilja Gorelik帮助私人监控公司和政府机构通过手机追踪人们。

调查性新闻局和彭博新闻社公布的泄密事件指责瑞士公司Mitto AG在世界范围内的监控行动中帮助定位手机和获取信息。

提高安全性的技术

Mitto AG监控案的矛盾之处在于,实际上提供的技术应该是帮助保护秘密数据--而不是实现监控。

Mitto AG在世界各地提供短信服务,因此在线服务能够在登录时提供短信验证。例如,要登录一个在线账户,你不仅要使用一个密码,还要使用一个通过短信发送的代码。

Mitto AG与世界各地的供应商签订合同,大量发送短信。谷歌、WhatsApp、微软和Twitter等大型科技公司都是Mitto AG的客户。后者最近 停止了与Mitto AG的合作,因为正在进行所谓Mitto AG监控的调查。

由于其业务,Mitto AG与一百多个国家的电信公司合作,并能进入世界上许多国家的移动通信基础设施,也能进入阿富汗和伊朗等国家。

用于监视的技术

但自去年年底以来,Mitto AG一直受到严重怀疑:据说联合创始人Gorelik非但没有为用户增加安全保障,反而利用对移动电话基础设施的访问,使第三方能够监控移动电话用户。

据彭博社报道,从2017年开始,他将公司的网络访问权卖给了私人监控公司,这些公司会代表国家机构将其用于间谍活动。

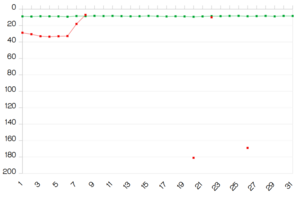

Mitto与电信供应商的合作关系使其能够利用协议(信号系统7,或SS7)中一些长期存在的漏洞,该协议是大部分国际通信的基础。通过SS7,人们可以被定位,并从他们的电话中读出通话记录等信息。

2017年,美国国土安全部的一份报告 指出,SS7的安全漏洞是多么严重。由于SS7的漏洞,第三方可以确定移动设备的物理位置,或拦截或重定向短信和对话。

这些问题早已为人所知,但由于SS7的年代久远--它建立于20世纪70年代--要解决这些问题很复杂,甚至不可能。

这也是为什么Tutanota不支持文本信息的双因素认证的原因之一。相反,我们强烈建议使用U2F(硬件令牌)作为提高登录安全性的最佳做法。

很多国家的间谍活动

据彭博社报道,在2019年的一个具体案例中,据称Mitto的系统被用来定位美国国务院一名高级官员的手机。 目前还不清楚谁是该行动的幕后黑手。此外,报告还提到了东南亚一个人的案例,据称他的监控涉及发送系统指令来读取短信。

目前还不清楚Mitto AG与之合作的整个监控公司和特工部门的范围。然而,一个与俄罗斯的爆炸性联系也被曝光了。

瑞士报纸《Tages-Anzeiger》 曾公布了与俄罗斯的商业联系。根据该报道,Mitto是莫斯科一家疑似空壳公司的全资母公司,该公司成立于监视活动开始的那一年:2017年。

据Tages-Anzeiger报道,Mitto AG是这家名为Tigokom的莫斯科公司的全部所有者。该公司的目的是在俄罗斯商业登记册上列出的 "无线通信领域的活动"。Tigokom公司的总部是位于莫斯科中心位置的一栋小型办公楼的一个单间。

对于情报专家Erich Schmidt-Eenboom来说,这一披露引起了人们的怀疑:"这让人怀疑俄罗斯部门可能已经从米托公司获得了信息,"Schmidt-Eenboom告诉Tages-Anzeiger。"现在瑞士当局必须采取行动澄清这一怀疑。"

米托公司否认从事间谍活动

Mitto AG否认它从事间谍和监视业务。它说,Mitto没有运营一个让监视公司进入电信基础设施监视人的部门,也不会这样做。为了澄清这些指控,已经启动了一项内部调查。

据彭博社 报道,Mitto AG在一份声明中说。

"我们对针对Ilja Gorelik和我们公司的指控感到震惊。明确地说,Mitto公司没有、也没有、也不会组织和经营一个独立的业务、部门或实体,为监控公司提供电信基础设施的接入,以通过手机秘密定位人们的位置,或其他非法行为。Mitto也不纵容、支持和促成利用与公司合作向其全球客户提供服务的电信网络。"

经验教训

就目前情况而言,Mitto AG监控案表明,如果公司能够接触到敏感数据,是多么危险。

只需要一个人--诚然这个人是该公司的联合创始人,但仍然只是一个人--就可以将公民的位置数据泄露给私人调查公司。这种形式的监视可以从畅销的间谍小说中提取,但据称它在现实中发生。

这种敏感数据泄露之所以能够发生,首先是SS7协议的安全弱点--或者说漏洞。

这清楚地表明,我们必须尽可能地保护数据,特别是处理这些数据的公司。

全部加密

Mitto AG案是另一个例子,说明为什么我们决不能为加密设置后门。

端对端加密是我们保护敏感数据的最佳工具。不仅仅是来自当局,也来自可能试图获取我们个人数据的恶意行为者。

Mitto AG再次证明,"只为好人开后门"--如当局经常要求的那样--是根本不可能的。一旦有了后门,恶意的行为者就会出现并滥用它。

端对端加密决不能被破坏。