最近历史上最好的后门失败。

后门。它们是帮助抓捕罪犯还是帮助罪犯?

最佳后门失败案例

微软数据库黑客

2021年8月的微软数据库黑客事件被描述为 "你能想象的最糟糕的云计算漏洞 "之一。安全专家在微软Azure基础设施中发现了一个漏洞(不是内置后门),使他们能够通过后门访问修改和删除成千上万Azure客户的数据。安全公司能够通过这个漏洞获得他们想要的任何客户数据库的访问权。

微软Exchange黑客

今年早些时候,也是微软不得不向他们的客户发布坏消息。2021年1月,几个零日漏洞被报告给微软,这使得恶意攻击者可以远程访问微软Exchange服务器。然而,未打补丁的Exchange服务器仍然容易受到攻击。通过这个漏洞,公司的电子邮件系统成为目标,以渗出 "一些行业部门的信息,包括传染病研究人员、律师事务所、高等教育机构、国防承包商、政策智囊团和非政府组织"。

有意内置的后门

除了这种作为在线恶意攻击者的后门的漏洞之外,还有一些故意内置的后门。这些是最糟糕的,因为如果有关公司不建立后门,它们就可以很容易地被防止。

然而,秘密机构很乐意使用这种后门进行间谍活动,而且--正如以下案例所示--积极向公司施压,使其在产品中加入后门。

可能每个人都还记得高调的瑞士Crypto AG公司的案例,该公司为美国中央情报局(早期也为德国国防部)所拥有,用于监视其他国家的秘密通信。这家公司成功地销售了安全通信工具,特别是向世界各地的政府,承诺所有的通信都将被安全加密。事实上,中情局能够监听使用Crypto AG产品的政府的秘密通信。

华为也一再被指控安装了后门,以便中国政府能够监视所有华为客户。由于华为是目前世界各地5G项目的重要参与者,这一点引起了激烈的争论。

然而,在谈到故意内置后门时,最受欢迎的是美国国家安全局。他们对几个高调的后门失败负责--并继续向美国科技公司施压,要求其与之合作。

国家安全局的后门

瞻博网络后门失败

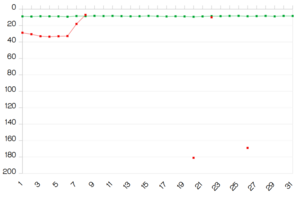

最著名的后门失败之一是瞻博网络公司的后门。2017年,密码学家和安全研究人员记录了一个高调的密码犯罪,这只是由于瞻博网络本身的一个内置后门而可能。2008年,瞻博网络在自己的操作系统ScreenOS中建立了一个后门,如果知道一个名为Q的内部参数,就可以用来读取设备的整个加密VPN流量。这是一个所谓的 "除了我们没有人 "的后门(NOBUS)。

然后在2012年,未知的黑客闯入了瞻博网络的网络。他们显然成功地改变了ScreenOS的源代码和那里的参数Q。他们只改变了现有后门的锁。这意味着其他人能够以纯文本阅读加密的VPN数据。

至今还不知道是谁接管了这个内置后门。瞻博网络本身直到三年后才注意到NOBUS后门被征用的尴尬局面,并在2015年12月以匆忙的紧急更新作出回应。

RSA和随机数字发生器

安全公司RSA因在密码库BSafe中加入随机数发生器双椭圆曲线(Dual_EC_DRBG)而从NSA获得1000万美元。这1000万美元的投资是很有价值的。多年来,RSA(在知情的情况下)出售带有这种后门的密码库,然后他们的客户又将其内置到他们的产品中。

此外,RSA确保Dual_EC_DRBG,实际上是已知被破解的,被NIST、ANSI和ISO纳入开放标准。整个事件被爱德华-斯诺登在2013年公布的国家安全局内部文件所曝光。

中国黑客在谷歌

2010年,谷歌不得不承认,黑客入侵了其电子邮件服务Gmail。相当肯定的是,这些是执行政治任务的中国黑客。鲜为人知的是,这些黑客使用了一种非常特殊的方法来访问Gmail账户,即使在谷歌网络上也不容易找到。为此,他们使用了谷歌内置的一个后门,该后门仅用于政府合法访问电子邮件--所谓的合法拦截--由执法机构进行。

加密后门是漏洞

这个简短的后门失败案例汇编--我相信还有更多的后门被利用--表明我们需要强大的保护工具来保护自己和我们在网络上的敏感数据。

这个最佳后门失败的总结证实了这样一个事实,即 "只为好人 "的后门是根本不可能的。

后门,即使只是为了被执法机构用来抓捕罪犯,也会向任何在线的犯罪攻击者广泛打开大门,使我们容易受到多种威胁。因此,必须像看待其他漏洞一样看待后门。我们必须明白,任何加密后门都是一种严重的安全风险,决不允许。

政治家们必须倡导每个人在网络上的安全,而不是像正在进行的加密战争中经常做的那样,呼吁更多的监控--通过这样做,他们需要诚实:不可能通过削弱安全获得更多的安全。