Взлом базы данных Microsoft показывает, что данные, хранящиеся в облаке, всегда должны быть зашифрованы из конца в конец.

В то время как политики все еще требуют "законного доступа" для борьбы с CSAM, последний взлом Microsoft показывает, что любые данные, хранящиеся без шифрования, всегда подвержены риску.

Взлом Microsoft Azure - что произошло

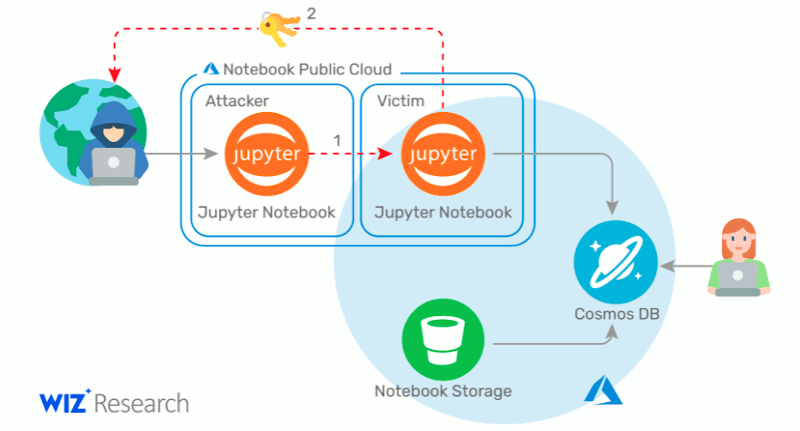

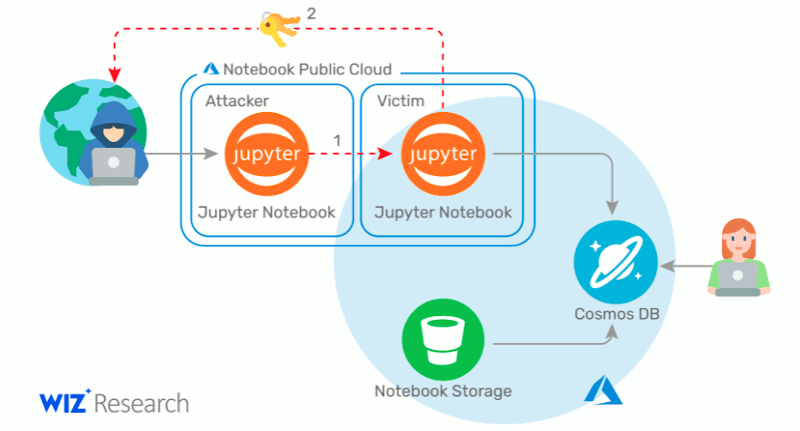

Специалист по информационной безопасности Ами Луттвак из компании Wiz обнаружил уязвимость в Azure Cosmos DB Jupyter Notebook Feature 9 августа и сообщил о ней в Microsoft три дня спустя. Компания Microsoft опубликовала заявление, в котором говорится, что она немедленно устранила проблему. Microsoft поблагодарила исследователей безопасности за их работу в рамках скоординированного раскрытия уязвимости. Microsoft также сообщила Wiz по электронной почте, что планирует выплатить $40 000 за сообщение об уязвимости.

Объяснение взлома Cosmos DB с помощью функции Jupyter, источник.

Этот первичный ключ позволяет получить доступ ко всем базам данных CosmosDB в Microsoft Azure, которые были настроены с помощью этого ключа. Это делает человека администратором, который имеет полный доступ (чтение, запись, удаление) к базе данных.

26 августа Microsoft уведомила несколько тысяч своих облачных клиентов, которых затронула эта проблема, по электронной почте. В сообщении компания предупреждает своих клиентов, что злоумышленники имели возможность читать, изменять и даже удалять все основные базы данных. Люттваку удалось получить доступ к основным ключам чтения-записи, которые он использовал для получения полного доступа к базам данных клиентов. Поскольку Microsoft не могла самостоятельно изменить эти ключи, компания попросила своих клиентов принять меры и в качестве меры предосторожности заменить первичный ключ CosmosDB. Хотя брешь в системе безопасности уже закрыта, клиентам следует предпринять этот шаг, чтобы окончательно предотвратить возможную компрометацию баз данных. Далее в сообщении Microsoft пишет, что не нашла никаких доказательств того, что третьи лица (за исключением Wiz) получили доступ к ключам.

Microsoft не информирует всех клиентов

Люттвак сказал Reuters, что он критикует предупреждения Microsoft своим клиентам: Компания написала письма клиентам, чьи уязвимые ключи были видны, только в том же месяце, когда Wiz обнаружила и исследовала проблему. Однако злоумышленники смогли бы просмотреть ключи гораздо большего числа клиентов, поскольку уязвимость появилась еще в 2019 году, когда функция Jupyter была впервые выпущена. Каждая учетная запись Cosmos DB, использующая эту функцию, потенциально подвержена риску. Начиная с февраля этого года, в каждой вновь созданной учетной записи Cosmos DB функция блокнота была включена по умолчанию как минимум на три дня, и их первичный ключ мог быть раскрыт, даже если клиент не знал об этом и никогда не использовал функцию.

Поскольку первичный ключ - это долго хранящийся секрет, который не обновляется автоматически, потенциальный злоумышленник все еще может злоупотребить полученным ключом, даже если компания отключит функцию Jupyter в Cosmos DB.

Несмотря на это, а также на критику со стороны Wiz, Microsoft не проинформировала всех клиентов, которые все-таки включили функцию под названием Jupyter Notebook в Cosmos DB. Когда Microsoft спросили об этом, она лишь сообщила Reuters, что проинформировала потенциально затронутых клиентов, но не стала объяснять это заявление дальше.

Агентство по кибербезопасности и инфраструктурной безопасности Министерства внутренней безопасности США использовало более жесткие формулировки в бюллетене, давая понять, что оно обращается не только к тем клиентам, которые были уведомлены, но и ко всем, кто использует Azure Cosmos DB:

“CISA настоятельно рекомендует клиентам Azure Cosmos DB развернуть и регенерировать свой ключ сертификата”.

Информацию о том, как регенерировать ключ, можно найти здесь.

Худшая из мыслимых облачных уязвимостей

Luttalk заявил: “Это худшая уязвимость облака, которую только можно себе представить. Это центральная база данных Azure, и мы смогли получить доступ к любой базе данных клиентов, которую хотели”.

Для европейских клиентов “облака” Azure, у которых персональные данные хранятся в экземпляре Cosmos DB, также возникает вопрос о необходимости в течение 72 часов направить в ответственные органы по защите данных предупредительное уведомление GDPR в связи с возможным инцидентом безопасности.

Эта уязвимость Microsoft является кошмаром для любой компании, использующей Cosmos DB. Тем не менее, благодаря своей популярности тысячи компаний, среди которых много глобальных игроков, включая компании из списка Fortune 500, используют Azure Cosmos DB от Miscrosoft для управления огромными объемами данных со всего мира практически в режиме реального времени.

И теперь их данные могут оказаться под угрозой взлома, кражи или даже удаления.

Шифрование - это все

Чтобы снизить вероятность таких угроз, у компаний, которые хотят перенести свои данные в облако, есть только один вариант: шифрование. И под шифрованием мы не имеем в виду шифрование на стороне сервера. Мы имеем в виду настоящее сквозное шифрование, при котором никто - даже поставщик услуг - не может завладеть секретным ключом.

Взлом базы данных Azure компании Miscrosoft еще раз доказывает, что шифрование - это лучший инструмент для защиты от злоумышленников и обеспечения безопасности наших данных.

Когда данные хранятся в облаке, единственным способом их надлежащей защиты является сквозное шифрование.