O que é o credential stuffing? Tudo o que precisa de saber!

Neste guia rápido, abordamos os conceitos básicos de preenchimento de credenciais, ataques de preenchimento de credenciais e como evitar um ataque de preenchimento de credenciais.

A maioria de nós já criou contas online e utilizou a mesma palavra-passe simples ou nome de utilizador para algumas delas, se não para todas. E, provavelmente, já lhe disseram ou avisaram para criar palavras-passe diferentes para cada conta em linha que tem, e para garantir que têm letras maiúsculas, minúsculas, números e até símbolos. Uma razão importante para o fazer é evitar fazer parte de um ataque de preenchimento de credenciais.

O que é um ataque de credential stuffing?

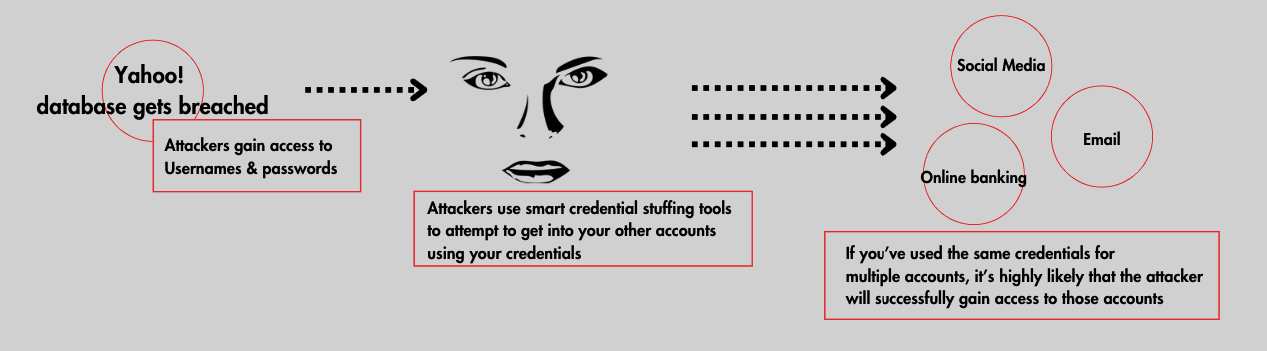

Um ataque de credential stuffing ocorre quando os atacantes roubam grandes quantidades de credenciais de início de sessão de um serviço (envolvido numa violação de dados) e utilizam as credenciais para tentar entrar nas suas contas noutras plataformas online. Neste guia, abordamos questões como "o que é o credential stuffing" e "o que é um ataque de credential stuffing", bem como formas de se proteger contra este tipo de ataque.

Índice:

- Como ocorre um ataque de preenchimento de credenciais

- Diferenças entre o ataque de preenchimento de credenciais e o ataque de força bruta

- Como se proteger de um ataque de preenchimento de credenciais

O credential stuffing é um tipo de ataque cibernético que ocorre quando grandes quantidades de credenciais de utilizador, como nomes de utilizador, palavras-passe e endereços de correio eletrónico, são retiradas de um conjunto de violações de dados e depois utilizadas para iniciar sessão noutros serviços utilizando ferramentas automatizadas. Mas como é que os hackers invadem as suas credenciais? Os piratas informáticos tentam obter listas de palavras-passe, endereços de correio eletrónico e nomes de utilizador (credenciais) a partir de violações de dados que ocorrem e utilizam-nas para tentar iniciar sessão em muitas outras contas - esta é uma das razões pelas quais é tão importante utilizar palavras-passe fortes diferentes para cada conta online que tenha. Se utilizar a mesma palavra-passe fraca, como [name1234], corre o risco de ser vítima de um ataque de credential stuffing.

De acordo com um relatório da Digital Shadows, existem atualmente mais de 15 mil milhões de credenciais roubadas na Internet. Assim, devido à facilidade e disponibilidade em massa destas credenciais, juntamente com ferramentas inteligentes de credential stuffing que utilizam bots para ultrapassar as protecções comuns de início de sessão, o credential stuffing tornou-se uma das técnicas mais comuns utilizadas para obter acesso às contas dos utilizadores.

Como ocorre um ataque de credential stuffing

- Os atacantes mal-intencionados obtêm palavras-passe e nomes de utilizador através de um ataque de phishing, de uma violação de um sítio Web ou de um sítio de despejo de palavras-passe.

- Estas credenciais roubadas são testadas em sítios Web como as redes sociais ou bancos em linha utilizando bots e ferramentas automatizadas.

- Se as credenciais corresponderem a outro sítio, o atacante terá conseguido aceder a outra conta de utilizador.

Um ataque de credential stuffing ocorre quando os atacantes obtêm acesso a credenciais de utilizador a partir de uma violação de dados. Os atacantes tentam então obter acesso a outras contas do utilizador com os dados roubados.

Ataques recentes de credential stuffing

- Norton LifeLock - Em 2023, o Norton Lifelock Password Manager sofreu um ataque de credential stuffing em que os atacantes utilizaram credenciais roubadas para obter acesso a contas de utilizadores. Mais de 925.000 pessoas foram visadas.

- Zoom - Em 2020, os atacantes tentaram obter acesso às contas de utilizador do Zoom utilizando dados previamente divulgados de violações anteriores. Mais de 500.000 contas Zoom foram comprometidas neste ataque e vendidas na dark web.

- Nintendo - Em 2020, a empresa global de jogos e entretenimento Nintendo sofreu um ataque em que 160 000 contas Nintendo foram atacadas.

Ao longo dos anos, houve muitas violações de dados escandalosas de várias empresas multinacionais, como o LinkedIn em 2021, o Yahoo em 2014 e 2017 (é melhor considerar apagar a sua conta Yahoo, e o Facebook em 2019 - como o Facebook sabe tanto sobre si, isto é particularmente mau. Se quiser saber se os seus dados foram divulgados, pode consultar a verificação de fugas de dados pessoais do Cyber News ou o HaveIBeenPwned.

Mas o que é que um atacante pode fazer depois de ter invadido a minha conta?

Assim que um atacante tiver as suas credenciais de início de sessão para uma conta, que podem também funcionar noutra das suas contas, há uma série de coisas que pode fazer.

- Retirar qualquer valor ou créditos armazenados ou efetuar compras.

- Obter acesso a informações sensíveis, como mensagens privadas, imagens, documentos ou mesmo números de cartões de crédito.

- Enviar spam e mensagens de phishing a partir da sua conta.

- Obter as suas credenciais e vendê-las ou trocá-las com outros atacantes.

Os ataques de preenchimento de credenciais são uma séria ameaça cibernética, uma vez que abrem caminho a muitos outros ataques em que os agentes maliciosos podem prejudicá-lo: roubo de identidade, ataques de phishing direccionados ou simplesmente obter acesso à sua conta PayPal ou Amazon e utilizar os seus dados de pagamento para si próprios.

Credential stuffing vs. ataque de força bruta - qual é a diferença?

De acordo com a OWASP, o preenchimento de credenciais é um subconjunto dos ataques de força bruta, embora na realidade o ataque de preenchimento de credenciais seja bastante diferente de um ataque de força bruta tradicional. Durante um ataque de força bruta, os atacantes tentam adivinhar as palavras-passe - sem terem qualquer contexto ou pistas prévias. Um ataque de força bruta utiliza caracteres e números misturados ou sugestões de palavras-passe comuns para tentar obter acesso às contas. Isto é semelhante - mas não o mesmo - que o preenchimento de credenciais, em que os atacantes utilizam dados reais roubados de uma violação de dados.

Para se proteger contra ataques de força bruta, sugere-se que utilize palavras-passe fortes, compostas por caracteres maiúsculos e minúsculos, números e caracteres especiais. Infelizmente, a força da sua palavra-passe não desempenha um papel importante na proteção contra um ataque de preenchimento de credenciais - a melhor forma de o evitar é utilizar palavras-passe diferentes para cada conta que tenha.

Como se proteger de um ataque de credential stuffing

A principal razão para o sucesso dos ataques de credential stuffing deve-se ao facto de os utilizadores terem as mesmas palavras-passe para várias contas - sim, esta é a sua deixa para atualizar as suas palavras-passe! Felizmente para si, temos um guia sobre como criar e memorizar palavras-passe fortes.

Uma das formas mais fáceis de atualizar todas as suas palavras-passe com palavras-passe únicas e fortes é utilizar um gestor de palavras-passe que também tenha um gerador de palavras-passe integrado, como o KeePassXC. Desta forma, todas as suas palavras-passe serão armazenadas de forma segura e apenas terá de se lembrar do início de sessão do gestor de palavras-passe para ter acesso a todas as suas credenciais. A utilização de gestores de palavras-passe tem dois lados da moeda - como demonstrou o ataque de credential stuffing ao Norton Lifelock Password Manager: Se o gestor de senhas tiver uma fuga de informação ou sofrer uma violação de dados, todas as suas senhas aí armazenadas podem correr o risco de serem vítimas de um ataque de preenchimento de credenciais. É por isso que é crucial utilizar apenas um gestor de palavras-passe que utilize encriptação para proteger as suas palavras-passe e que tenha o seu código publicado como código-fonte aberto, como o Bitwarden ou o KeePass. Se escolher a nossa melhor recomendação de palavra-passe acima referida, a probabilidade de as suas palavras-passe aí armazenadas sofrerem uma violação de dados é quase nula: Estas aplicações protegem as suas palavras-passe com a sua própria chave de encriptação; assim, só você pode desencriptar as suas palavras-passe. Mesmo que ocorra uma violação de dados, o atacante não conseguirá roubar as suas palavras-passe.

O resultado final é que, para evitar ser vítima de um ataque de preenchimento de credenciais, é necessário ter palavras-passe diferentes, únicas e fortes para cada conta.

Não seja vítima de outra violação de dados do Yahoo!

Se você é um usuário de e-mail do Yahoo!, há uma grande chance de ter sido envolvido em uma violação de dados. Em 2013, ocorreu uma violação de dados maciça em que todas as 3 mil milhões de contas de utilizador foram afectadas, a que se seguiu outra violação em 2014, em que mais de 500 milhões de contas de utilizador do Yahoo! Mail foram comprometidas. É hora de abandonar o Yahoo! e optar por uma alternativa focada na privacidade, como o Tuta Mail.

Se quiser apagar a sua conta Yahoo!, aqui está um guia passo a passo sobre como apagar a sua conta Yahoo! e se quiser mudar para um fornecedor de correio eletrónico cent rado na privacidade que não tenha participado numa violação de dados, recomendamos o Tuta Mail. Descubra como o Tuta Mail e o Yahoo! Mail se comparam consultando o nosso guia Yahoo vs Tuta Mail

No mundo online de hoje, a privacidade está a tornar-se cada vez mais difícil e fora do alcance dos utilizadores da Web. Quer criar uma nova conta de e-mail com o Gmail? Ou comprar uma camisa online? Bem, primeiro tem de lhes fornecer uma lista de informações privadas! Não é assim que a Internet deve ser.

Infelizmente, as grandes empresas tecnológicas, como a Microsoft, a Google e a Meta, estão tão sedentas de poder, dinheiro e dados que recolhem as suas informações privadas, seguem-no através das suas aplicações e vendem os seus dados aos anunciantes para obterem lucros. Em troca, o utilizador é alvo de anúncios e não tem a privacidade que merece. Uma grande preocupação aqui é que, para utilizar estes diferentes serviços online, é sempre necessário fornecer os seus dados privados, como o seu número de telemóvel ou endereço de e-mail. Por isso, se um destes serviços estiver envolvido numa violação de dados, é muito provável que as suas informações privadas já não sejam assim tão privadas!

Recomendamos que mude para um fornecedor de correio eletrónico centrado na privacidade, como o Tuta Mail, que não pede informações privadas ao criar uma conta. Com o Tuta Mail, pode inscrever-se anonimamente, é gratuito e toda a sua caixa de correio é encriptada de ponta a ponta.

O Tuta é um serviço de correio eletrónico e calendário criado na Alemanha, ao abrigo das rigorosas leis do RGPD da UE. Mas, para além disso, o Tuta é totalmente de código aberto e adere a protocolos rigorosos de privacidade e segurança. O Tuta Mail é líder em termos de privacidade e segurança de e-mail, se não o provedor de e-mail mais seguro do mundo.

Registe-se hoje mesmo para obter asua conta Tuta Mail gratuita e desfrute da privacidade online que merece.